Spotify遭“合法洗库”:AI时代,数据正从“资产”沦为“养料”

2026-01-08 10:45:19 • 10 min read

Spotify遭“合法洗库”:AI时代,数据正从“资产”沦为“养料”

2026-01-08 10:45:19 • 10 min read

导语

在刚刚过去的2025年12月,全球音乐流媒体巨头Spotify遭遇了一次前所未有的“资产级”数据泄露:

一个名为 "安娜的档案"(Anna's Archive) 的影子图书馆组织通过平台开放的API接口,系统性爬取并复制了高达2.56亿条歌曲元数据、8600万首音频文件,总体量近300TB。

这几乎等同于将整个Spotify"复制" 到了自己的服务器上。

这场音乐流媒体史上最大规模的数据窃取之一,暴露了数字内容保护的脆弱性。

而此次事件最令所有以数字内容为资产的企业感到震惊之处在于:从技术层面来看,它是“合法”的。

极验洞察:

- API正成为黑产的“自动化提款机”,内容资产行业的基础安全逻辑面临重构。

- AI Agent时代,安全战场已从“身份核验”转向“意图博弈”:防御核心不再是验证“你是否是人”,而是预判与识破“你究竟想做什么”。

- 面对AIGC对训练数据的无限渴求,2026年最有效的防御,或许在于通过技术手段显著提升滥用成本,使规模化攻击无利可图,直至“亏本”。

01 企业资产的“水龙头”,如何被“合法”拧开?

本次事件中,“安娜的档案”(Anna's Archive)并未使用传统攻击手段。

他们批评Spotify的算法推荐系统制造了信息茧房,使得99%的音乐作品难以获得曝光机会。为此,他们计划建立包含人类历史上所有音乐作品的权威BT种子库,采用自定义的Anna's Archive Containers封装格式进行存储。

目前元数据已全面开放下载,音频内容将按热度分级分批发布。

其核心手法,是在平台规则边界内进行的一次大规模、自动化的“合法滥用”。

1、Anna's Archive 的攻击手段

- API滥用与爬取:利用Spotify向开发者开放的公共API,通过自动化脚本以极高频率请求数据,系统性抓取歌曲、歌手、专辑等公开元数据。

- 突破内容保护:通过技术手段逆向工程,破解了Spotify的数字版权管理(DRM)系统,从而获取并复制了本应受保护的音频文件本身。

- 账号资源操控:操控大量(据称为数百个)可能来自盗用、伪造或批量注册的Spotify账号,为自动化抓取提供合法的“身份掩护”。

- 拟人化自动化攻击:部署“无头浏览器”等工具,模拟真实用户的操作行为与间隔,有效绕过基于简单行为模式的访问限制。

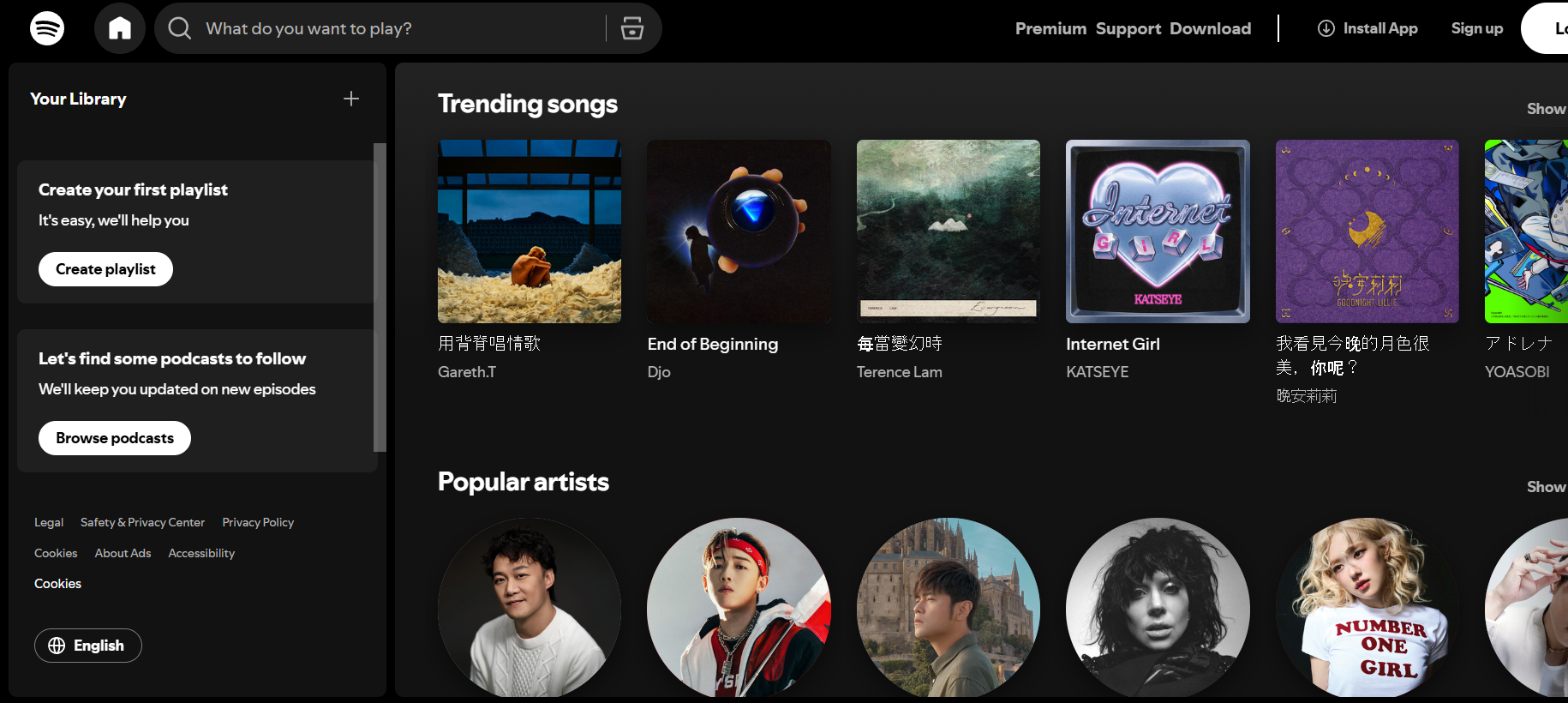

Anna's Archive网站发布内容

2、攻击的本质:合法权限的规模化滥用

纵观其手法,攻击者并未利用任何软件漏洞。

他们实质上是通过操控海量账号,将Spotify赋予每位用户“查询歌曲信息”的合法权限,在API速率限制的边缘进行持续、分布式的试探。

单个账号的行为看似正常,但数百账号叠加,便形成了足以“洗劫”整个曲库的规模化数据管道。

3、暴露出传统防护体系的失效

• 传统的防火墙与基于固定阈值的频率限制(Rate Limiting),在面对这种高度拟人化、分布式且低速渗透的自动化攻击时,几乎无法有效识别与拦截。

• 黑产已进入“工业化”阶段,能够利用AI模拟人类行为的“随机性”与“犹豫感”,使基于简单规则的传统防护形同虚设。

4、Spotify的应急补救与持续挑战

事件发生后,Spotify官方确认“第三方抓取了公开元数据,并使用了非法手段绕过DRM”,并迅速采取了措施:

- 账号封禁:识别并批量封禁了涉及爬取的数百个账号。

- 安全加固:升级反爬系统与监控,以检测异常模式;并收紧部分API的访问权限。

Spotify方对外发布的声明

然而,这些补救措施多为“事后应对”,如何从根本上在庞大而正常的用户流量中,精准识别出恶意的规模化数据攫取意图,仍是平台乃至整个内容资产行业面临的严峻挑战。

核心风险:当API成为资产的“合规出口”

Spotify事件揭示了一个被长期忽视的残酷事实:

在数字内容行业,开放的API已不再是便捷的数据管道,而是核心资产的“合规出口”。攻击者无需暴力破解保险库,他们只是找到了被授权的水龙头,然后将其拧至最大。

1. API的角色演进:从技术组件到资产闸门

在传统认知中,API是一项技术组件。但在今天的平台生态中,它的真实角色发生了根本性异化:

- 对内,它是中枢神经:连接推荐与搜索系统,调度着版权、内容与算法模型。

- 对外,它是唯一闸门:向用户、合作伙伴及整个生态输出经过封装的核心资产——数据、内容与服务。

这意味着,API本质上定义了企业数字资产的流通边界与规则。

当这个闸门的控制逻辑无法区分“正常取用”与“恶意搬运”时,系统本身便为资产的规模化流失敞开了大门。

2. “合法滥用”的毁灭性:复制生产资料,而非泄露信息

这正是此次事件与传统数据泄露的本质区别。

攻击者利用海量账号,将“查询一首歌”的合法权限,叠加为“复制整个曲库”的掠夺行为。其破坏性远超隐私泄露:

- 泄露隐私:损害个体,可通过补救措施修复信任。

- 复制生产资料:窃取的是企业的核心库存与商业根基。Spotify被盗走的并非“用户数据”,而是其安身立命的“音乐业务数字映射”——包括曲库、元数据及内在的知识结构。

3.安全范式的失效:防火墙内没有敌人

此事宣告了传统防护思路在新时代的局限。防火墙与入侵检测系统假设敌人来自外部,试图阻挡“非法闯入”。

然而,当攻击者手持平台自己签发的“合法密钥”(正常账号权限),并严格遵循API调用规范时,他们便在系统逻辑内部,完成了一次“合规的洗劫”。

结论:

对于流媒体、社交网络、数字地图等资产数字化企业,最大的风险已非外围突破,而在于资产通过自身API被系统性、合规地搬空。

防御的阵地,必须从网络边界,前移至每一个API调用背后的意图甄别。

03 AIGC 时代:数据从“资产”沦为“养料”

为什么内容平台正在成为黑产眼中高价值的“数字养料”?

其根本动力并非盗版本身,而是AIGC时代对高质量结构化数据的无限渴求。

1.趋势重构:数据成为核心生产要素

2024-2025年,大规模、高价值数据爬取事件集中爆发,其深层原因在于AI产业的演进:

- 数据即养料:大模型的训练与微调,亟需真实、优质、高结构化的数据作为“燃料”。音乐元数据、用户行为、文本图像等内容,是让AI理解与模拟人类世界的关键。

- 合规数据稀缺:随着数据隐私法规收紧和平台壁垒增高,通过合法渠道获取大规模训练数据的成本与难度呈指数级上升。

2.黑产动力升级:从“盗版贩卖”到“供给AI”

在此背景下,黑产的商业模式发生了根本性重构:

- 价值转化:窃取的数据,其终端价值从面向消费者的“盗版分发”,转向了面向AI公司的“训练数据供给”。一个完整的音乐元数据索引库,其对于AI模型研发的价值远超单纯的曲库拷贝。

- 成本逻辑:对攻击者而言,直接抓取平台原始数据是一次性的“资本性投入”,建成后可反复售卖或用于训练自有模型;而持续购买数据则是高昂的“运营性成本”。这促使黑产不惜代价,追求“一劳永逸”式的数据洗劫。

Spotify事件不是一个孤立的安全案例,而是AIGC时代数据供需严重失衡下的必然产物。

结论:

当平台数据成为训练下一代AI的“养料”,任何拥有开放API的内容企业,都已身处风暴中心。

04 从“身份验证”到“意图博弈”

面对由AI驱动的、工业化、拟人化的滥用攻击,基于规则和阈值的传统防护体系已然失效。安全防御必须进行范式升级。

1. 旧逻辑的崩塌

Spotify并非没有防护,但其基于“速率限制”和“异常行为模式”的风控,在AI Agent面前遭遇了降维打击:

- 攻击实体进化

- 攻击者从执行固定脚本的“工具”,进化为可自主决策、规划路径、模拟人类交互节奏的AI Agent。

- 检测逻辑失效

- 当数千个Agent化整为零,每个个体的行为都完美落在“正常”区间内时,基于单点行为的检测在根本上失去了目标。

2. 新防御的核心:意图识别与成本压制

2026年,防御的核心问题必须从 “你是不是人?” 彻底转向 “你想干什么?”。

- 意图识别:真正的防护,应能通过分析请求序列、访问模式、资源调取逻辑,判断其背后是正常的“单点查询”意图,还是恶意的“全局枚举”或“资产搬运”意图。

- 动态成本压制:防御的最终目标,是重构攻击者的损益公式。当系统识别出滥用意图后,应能动态施加交互挑战、提升请求复杂度,从而指数级提高攻击方的算力、时间与资金成本,使其攻击收益 - 攻击成本 < 0。

极验之道:

通过“以AI制AI”的交互式感知与动态对抗,让每一次尝试规模化抓取的行为都变得无利可图。当窃取一首歌的成本高于其可能产生的价值时,攻击便会自行终止。

END

安全的深度,取决于我们对“非人类意图”的理解厚度。

从音乐流媒体到社交网络,从数字地图到招聘平台,只要企业的核心资产通过API流动,就必须直面这场本质为 “数字资产所有权”的保卫战。

极验

极验